Forskere fra Italien og Storbritannien har opdaget fire sårbarheder i TP-Link Tapo L530E smartpæren og TP-Links Tapo app, som potentielt kan tillade hackere at stjæle WiFi adgangskoder.

TP-Link Tapo L530E er en af de mest populære smartpærer på markedet, herunder salgspladser som Amazon. TP-Link Tapo er en app til styring af smarte enheder med 10 millioner installationer alene via på Google Play.

Baggrund og risikoanalyse:

Den ledsagende app, Tapo, giver brugerne kontrol over deres smarte enheder, har som nævnt, imponerende 10 millioner installationer på Google Play. Men popularitet følges ofte af interesse fra hackere, og dette er præcis, hvad forskerne fra Universita di Catania og University of London har afdækket.

De bekymrende opdagelser i deres forskning belyser det faktum, at sikkerhedsforanstaltninger på mange af de milliarder smarte enheder, som forbrugerne anvender i dag, er utilstrækkelige. Mange af disse enheder lider af sårbar dataoverførsel og mangelfulde godkendelsesmekanismer, hvilket skaber en alvorlig risiko for brugernes digitale sikkerhed.

Dybdegående sårbarhedsanalyse:

- Utilstrækkelig Godkendelse og CVSS v3.1 Score: 8.8: Forskerne identificerede en alvorlig sårbarhed (CVSS v3.1 score: 8.8) relateret til utilstrækkelig godkendelse på TP-Link Tapo L530E. Dette giver en hacker mulighed for at efterligne enheden under sessionens nøgleudvekslingsfase. Dette åbner døren for potentielt at hente brugeradgangskoder og manipulere Tapo-enheder.

- Hard-coded Checksum og CVSS v3.1 Score: 7.6: En anden alvorlig sårbarhed (CVSS v3.1 score: 7.6) stammer fra en “hard-coded short checksum shared secret”. Hackeren kan erhverve denne gennem brute force eller ved at dekompilere Tapo appen. Denne sårbarhed udgør en alvorlig trussel mod sikkerheden, da det potentielt kan give en hacker adgang til følsomme data.

- Randomness symmetric encryption: Den tredje sårbarhed drejer sig om en risiko, der skyldes manglende tilfældighed i forbindelse med den symmetriske kryptering. Dette gør den kryptografiske proces forudsigelig og kan svække beskyttelsen af data.

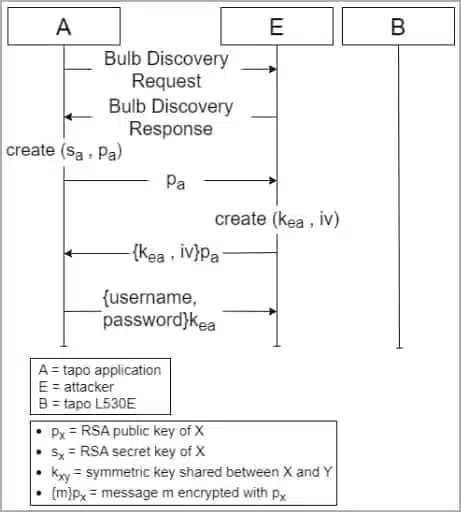

- Manglende Beskedkontrol og mulighed for Man-In-The-Middle (MITM) Angreb: Endelig afslørede forskerne en sårbarhed, der muliggør replay-angreb. Hackeren kan genskabe tidligere opsnapppede beskeder for at ændre enhedens funktionelle indstillinger. Dette bringer integriteten af data og enhedssikkerheden i fare. Desuden åbner denne sårbarhed også døren for MITM-angreb (Man-In-The-Middle). Her udnyttes sårbarhed 1 til at afbryde og manipulere kommunikationen mellem appen og smartpæren. Angriberen kan opsnappe krypteringsnøglerne og potentielt stjæle eller manipulere følsomme data.

Angrebsscenarier og konsekvenser:

Det mest skræmmende scenario indebærer, at en hacker kan efterligne pæren og opnå adgang til Tapo-brugerens kontooplysninger ved at udnytte sårbarhederne 1 og 2. Ved at få adgang til Tapo appen kan hackeren trække Wi-Fi SSID og password og dermed få adgang til andre enheder på det samme netværk.

For at udføre disse hackerangreb kræver det, at enheden er i installationsfase. Men hackeren kan deautentificere smartpæren og tvinge brugeren til at starte installationsprocessen igen for at gendanne dens normale funktion.

Sikkerhedsforanstaltninger og respons:

Efter opdagelserne informerede forskerne TP-Link om deres fund. Leverandøren har erkendt sårbarhederne og har lovet rettelser i både appen og smartpærens firmware. Det er dog vigtigt at bemærke, at det ikke klart fremgår, om disse rettelser allerede er tilgængelige, og hvilke versioner af produkterne der stadig er sårbare over for angreb.

Konklusion og fremtidig sikkerhed:

I en tid med stigende afhængighed af smarte enheder er det vigtigt at anerkende og adressere sikkerhedsrisiciene. For at beskytte dine enheder og personlige oplysninger anbefales det at isolere smarte enheder fra kritiske netværk, holde softwaren opdateret med de seneste sikkerhedsrettelser og anvende stærke adgangskoder og MFA (Multi-Factor Authentication) til at beskytte dine konti.